Aprobado: Fortect

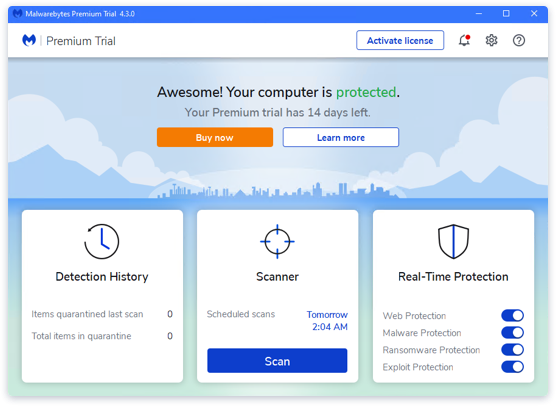

Aquí hay un par de pasos simples que pueden ayudar a resolver el problema de limpieza del caballo de Troya.La mejor manera de deshacerse de la infección troyana n.º 1 será utilizar el escáner de troyanos Malwarebytes gratuito y luego ver Malwarebytes Premium como una barrera preventiva contra futuras infecciones troyanas. Malwarebytes Premium escanea para encontrar troyanos y luego los elimina para eliminar más daños a la empresa.

Cómo Cómo elimino un virus troyano de Windows?

Inicie Microsoft Defender. Microsoft Defender, introducido por primera vez con Windows XP, a menudo es una herramienta antimalware diseñada para ayudar a los clientes de Windows a protegerse de virus, malware y otros programas publicitarios.Ejecute Restaurar sistema.Inicie el software anti-troyano.Usa el modo seguro.Restablecer Windows 10.

A veces, el juego es literalmente imposible de depurar una aplicación directamente. En situaciones en las que puede recopilar información en la región de la aplicación con respecto a su cierre por un día maravilloso y luego analizarla.

Esta página describe Core Dump y cómo elegirlo.

Requisitos

- Comprender la depuración en términos de información

Descripción

Un reciclaje de núcleo es una copia de una parte de la memoria de una aplicación sustancial, que se visita cuando la aplicación deja de estar ocupada y se guarda en formato ELF. Contiene gran parte de las variables internas y de pila de la aplicación, y generalmente le permite verificar el documento final de la aplicación. Enriquecido con el exe apropiado y la información de depuración, uno puede verificar el archivo de volcado del espacio de almacenamiento con un buen depurador confiable, recientemente como comparar un programa en ejecución.

Un ciclo de kernel completo en Linux puede guardar automáticamente volcados de núcleo si esta función de método está habilitada. Además, puede enviar una señal a cualquier aplicación en ejecución para obtener un volcado de memoria, ya sea el estado más reciente o no.

Algunas restricciones pueden afectar la posibilidad de crear un volcado de memoria.

21.2. Captura de bloqueos de aplicaciones con un volcado de núcleo

Para registrar fallas de aplicaciones, detengan colectivamente el registro de volcados del núcleo y agreguen hechos de estructura.

Procedimiento

-

Habilitar volcados de memoria. Edite manualmente el registro

/etc/systemd/system.confy cambie el orden que contieneDefaultLimitCOREcomo sigue:DefaultLimitCORE=infinito

-

Reiniciar nuestro sistema:

# apagar -r ahora

-

Elimine las restricciones sobre el tamaño principal del volcado principal:

# ulimit -c ilimitado

Para corregir el cambio anterior, ejecute el comando con una ganancia de 0 en lugar de ilimitada.

- Cuando ocurre un incidente de aplicación excelente, se realiza un volcado del núcleo. De forma predeterminada, la ubicación de los volcados del núcleo es en gran medida el directorio de trabajo de la aplicación principal en el momento de nuestra propia falla.

Cree un informe SOS para proporcionar mucha más información detallada del sistema:

#sosreport

Esto crea un buen archivo con información sobre su configuración, como copias entre archivos de configuración.

-

Transfiera un volcado de memoria específico y un informe SOS a una computadora donde la depuración realmente se haya eliminado. Transfiere el ejecutable si quieres que cargue todo, esto se sabe.

Aprobado: Fortect

Fortect es la herramienta de reparación de PC más popular y eficaz del mundo. Millones de personas confían en él para mantener sus sistemas funcionando de forma rápida, fluida y sin errores. Con su sencilla interfaz de usuario y su potente motor de análisis, Fortect encuentra y soluciona rápidamente una amplia variedad de problemas de Windows, desde la inestabilidad del sistema y los problemas de seguridad hasta la gestión de la memoria y los cuellos de botella en el rendimiento.

- 1. Descarga Fortect e instálalo en tu computadora

- 2. Inicie el programa y haga clic en "Escanear"

- 3. Haga clic en "Reparar" para solucionar cualquier problema que se encuentre

Si el exe no se conoce literalmente, un análisis más profundo de nuestro propio archivo base lo identificará.

- Opcional: elimine el volcado del corazón y márquelo después de transferir estos ejemplos de archivos para liberar espacio en el disco.

Recursos adicionales

21.3 . Estados de verificación de aplicaciones con volcado

Requisitos

- Necesita un archivo de volcado del núcleo y un informe SOS

- GDB y elfutils están instalados en su sistema particular

Procedimiento

-

Para identificar el ejecutable que falló por completo, ejecute el comando

eu-unstripen el archivo de depósito principal:$eu-unstrip -n --core=./core.98140x400000+0x207000 2818b2009547f780a5639c904cded443e564973e@0x400284 /usr/bin/sleep /usr/lib/debug/bin/sleep.debug [exe]0x7fff26fff000+0x1000 1e2a683b7d877576970e4275d41a6aaec280795e@0x7fff26fff340! -linux-vdso.so.10x35e7e00000+0x3b6000 374add1ead31ccb449779bc7ee7877de3377e5ad@0x35e7e00280 /usr/lib64/libc-2.14.90.so /usr/lib/debug/lib64/libc-2.14.90.so.debug libc.so.6/usr/lib64/ld-2.14.90.so /usr/lib/debug/lib64/ld-2.14.90.so.debug ldx-282->La información de salida sobre cada módulo individual en una línea de separación en el esquema. La información se demuestra en este valioso orden:

- Dirección de memoria donde se asignó su módulo

- El ID de ensamblado del componente y dónde se encontró en la memoria

- Nombre de archivo del módulo ejecutable, que se muestra como

-si es privado, o como.si el curso nunca se cargó desde un archivo - Fuente de información de depuración, cubierta con un nombre de archivo diferente si está disponible, que

.Whense incluye en el ejecutable automáticamente y/o como, solo cuando - Nombre de biblioteca compartida (soname) o a

[exe]debido al módulo principal

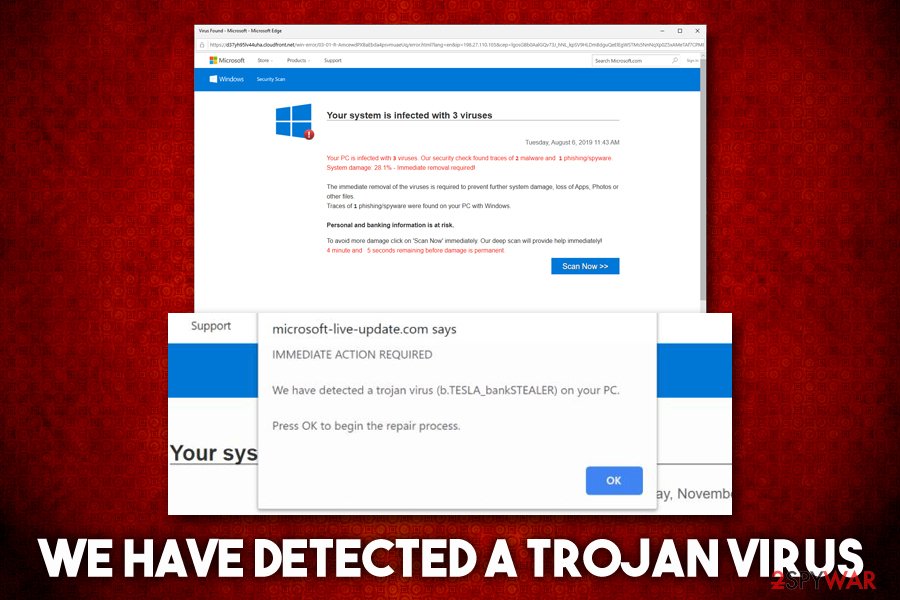

¿Cómo elimino un virus troyano para producir gratis?

Escáner de troyanos y herramienta de eliminación gratuitos nia. Avast Free Antivirus analiza y elimina los troyanos que acechan en sus instalaciones, evitando futuros troyanos y otras categorías de ataques maliciosos. Además, es 100 % económico y fácil de usar.En este ejemplo, los datos notables son el nombre de archivo /usr/bin/sleep y el ID de construcción 2818b2009547f780a5639c904cded443e564973e en la cadena que contiene el texto sin formato [exe]. Esta información puede ayudarlo a identificar el ejecutable que necesita. Para analizar su propio volcado de memoria.

< h2 id="4">¿Cuál es el mejor eliminador de troyanos gratuito?Versión gratuita de Bitdefender Antivirus. El mejor antivirus gratuito para tu buen PC.Suite de seguridad gratuita de Avira. Potente protección anti-malware.Antivirus AVG gratuito. Otra buena protección contra malware.Busca y destruye SpyBot. Un plan establecido contra la infección de malware.Kit de emergencia Emsisoft.

obtener contenido exe corrupto.

- Si es posible, cópielo de la estructura donde ocurrió la falla. Por lo general, use cada nombre de archivo extraído del archivo base.

También puede usar el ejecutable idéntico en su propio sistema. Cada archivo ejecutable creado por Red Hat Enterprise Linux incluye un sufijo con cada uno de ellos valor de ID de ensamblado único. Determine el ID de compilación asociado con los ejecutables disponibles localmente correspondientes:

$ eu-readelf -n ejecutable

¿Se puede eliminar un virus troyano?

La mejor manera de eliminar los virus troyanos de cualquier dispositivo es utilizar un software de eliminación de troyanos especializado. Eliminar troyanos es similar a eliminar virus y otro malware de su computadora. Descargue el software antivirus de un proveedor de confianza.

Utilice este conocimiento para hacer coincidir el ejecutable en la consola remota con su copia local. El ID de compilación que involucra el archivo local y el ID de compilación predeterminado en el volcado de memoria deben coincidir.

- Finalmente, si el tipo de aplicación se instala desde un paquete, el software puede obtener el ejecutable de todo el paquete. Usar

Acelere el rendimiento de su computadora ahora con esta simple descarga.