Au cours des dernières semaines, quelques lecteurs ont rencontré un bug bien connu dans la catégorie Spyware. Plusieurs facteurs peuvent causer ce genre de problème. Nous en discuterons ci-dessous.

Approuvé : Fortect

Sous-catégories

Cette catégorie comprend les sous-catégories suivantes, 3 exceptionnelles au total.

C

-

Approuvé : Fortect

Fortect est l'outil de réparation de PC le plus populaire et le plus efficace au monde. Des millions de personnes lui font confiance pour assurer le fonctionnement rapide, fluide et sans erreur de leurs systèmes. Avec son interface utilisateur simple et son puissant moteur d'analyse, Fortect détecte et corrige rapidement un large éventail de problèmes Windows, de l'instabilité du système et des problèmes de sécurité à la gestion de la mémoire et aux goulots d'étranglement des performances.

- 1. Téléchargez Fortect et installez-le sur votre ordinateur

- 2. Lancez le programme et cliquez sur "Scan"

- 3. Cliquez sur "Réparer" pour résoudre les problèmes détectés

â – º Entreprises de logiciels espions… (4 P)

-

â – º Spyware Removalâ € Ž (1 C, P)

-

â º vingt-deux programmes de stalker … (7 pages)

Pages de catégories de logiciels espions

Cette catégorie comprend les 67 pages précises, finalement sur un total de 67. Cette liste ne reflétera probablement pas les changements indiqués (plus d’informations).

- Logiciels espions

Un

- Agent.BTZ

- Coalition contre les logiciels espions

B

- Porte dérobée (ordinateur)

- BonziBuddy

K

- C2.LOP

- Careto (programme malveillant)

- QI de l’opérateur de télécommunications

- Claria Corporation

- Cible de clic

- Le code Shikar

- Curseur de comète

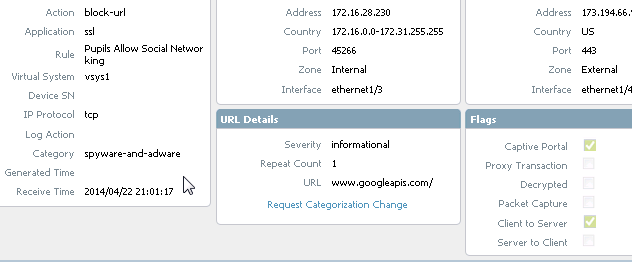

- Vérifiez l’adresse de l’ordinateur et le protocole Internet.

- ComputerCop

- Contre les virus

- CoolWebSearch

- Cyberespionnage

- Cybercollecte

- Cyberguerre

- Cydoor

D

- Caracal noir

- DarkHotel

E

- Emcodec

- Attaque de la servante maléfique

- Kits de blanchiment des dents d’entretien

F

- Fakesysdef

- Grand pêcheur

- Flame (programme malveillant)

G

- Génie

- Gh0st RAT

- GhostNet

- Boîte en verre

B

- Commande de piratage

- Baignoire anti-ronflement

- Roulette

je

- Optimiseur Internet

K

- Enregistrement des frappes

L

- Liste des logiciels espions

M

- Lanterne magique (logiciel)

- Movieland

N

- NetTraveler

- Ensemble de jeu NSA

Ah

- Onavo

P

- Patch (malware)

- Pegasus (logiciel espion)

- Projet Pegasus (enquête)

- PeopleOnPage

- Appeler à la maison

- Pharmacie

- Application portant atteinte à la vie privée

R

- Octobre rouge (malware)

- Rombertik

C

- Le Web fantôme

- Chamun

- Shedun

- Shérif intelligent

- Espion du shérif

- Technologie de traqueur

- Élégant

D

- Petit cheval de Troie bancaire

- Cheval de Troie (ordinateur)

- Turla (programme malveillant)

X

- Agent X

- Cheval de Troie Xafecopy

- XXXDial

J

- Navigateur Yap

je

- Tswangi

Un logiciel espion est un logiciel malveillant qui vise à collecter des informations sur les hommes ou les femmes d’une organisation, mais à l’envoyer à une autre personne d’une manière qui pourrait nuire à l’utilisateur. Par exemple, de violer votre vie privée ou de compromettre la sécurité de votre appareil. Cela peut arriver avec des logiciels malveillants et légitimes. Les sites Web peuvent interférer avec les logiciels publicitaires, par exemple sur Internet. Les périphériques matériels dans de nombreux cas peuvent également être affectés. [1] Les logiciels espions peuvent souvent être associés à des publicités et à bon nombre des mêmes problèmes. Étant donné que le même comportement est trop courant et ne peut pas être dangereux, la détection des logiciels espions est vraiment difficile. [2]

Historique

La première utilisation documentée de l’expression “spyware” remonte au 16 octobre 1995, dans un court article Usenet se moquant du modèle économique de Microsoft. [3] Le logiciel espion était son premier logiciel grammatical utilisé à des fins d’espionnage. Cependant, au début de 2000, le fondateur de Zone Labs, Gregor Freund, a appris le terme dans une presse gratuite pour le pare-feu personnel de ZoneAlarm. [4] Plus tard en 2001, un parent utilisant ZoneAlarm a obtenu de ce fait pour aider Reader Rabbit, un merveilleux produit éducatif commercialisé pour les enfants par Mattel, à renvoyer en privé des données que Mattel peut renvoyer. [5] Depuis lors, les logiciels espions ont pris leur essor à Sens.

Selon une étude scientifique réalisée par AOL et la National Cybersecurity Alliance en 2005, 61 % des ordinateurs interrogés par les utilisateurs n’étaient pas hygiéniques avec les logiciels espions. 78 % des utilisateurs interrogés sur les logiciels publicitaires ont déclaré qu’ils n’étaient pas au courant de son ampleur et, par conséquent, 91 % ont déclaré qu’ils n’étaient pas autorisés à installer des logiciels espions. [6] Depuis 2006, les logiciels espions ont développé l’une des principales menaces de sécurité pour les ordinateurs portables exécutant les systèmes d’exploitation Microsoft Windows. Les ordinateurs sur lesquels Internet Explorer (IE) est probablement notre navigateur principal sont particulièrement vulnérables à de tels problèmes sur le marché, non seulement parce qu’IE était lui-même très répandu, mais aussi parce qu’il a été acheté, [7] Parce qu’il est étroitement une poignée de base avec Windows permet aux logiciels espions d’accéder à des parties importantes d’un système en cours d’exécution. [7] [8]

Avant la sortie d’Internet Explorer # 6 Service Pack 2 (SP2) en tant qu’élément d’un service pack Windows XP, le téléphone mobile affichait automatiquement une fenêtre appropriée pour chaque composant ActiveX sur lequel un site Web spécifique était installé. La combinaison de l’ignorance des utilisateurs parmi ces changements et de l’hypothèse d’Internet Explorer selon laquelle chaque composant ActiveX est inoffensif a contribué de manière significative à la prolifération des logiciels publicitaires. De nombreux composants de logiciels espions utilisent probablement JavaScript, Internet Explorer et, en outre, Windows pour s’installer à l’insu de l’utilisateur et sans sa permission.

Le registre Windows contient plusieurs entrées qui peuvent certainement être modifiées pour permettre aux outils de fonctionner même si le système de disque démarre automatiquement. Cette utilisation peut créer des logiciels espions pour contourner les tentatives de suppression. Les logiciels malveillants se connectent généralement au registre à partir de l’endroit où ils sont également autorisés. Après le démarrage, le logiciel espion vérifie périodiquement si ces liens ont été supprimés. Dans ce cas, ils seront restaurés automatiquement. Cela garantit que le logiciel espion s’exécute à chaque démarrage du système d’exploitation, même si la plupart de leurs connexions (ou connexions au registre) sont supprimées.

Présentation

Les logiciels espions sont essentiellement divisés en quatre types : les logiciels publicitaires, les moniteurs système, le suivi, parmi lesquels le suivi de la planète, et les chevaux de Troie ; [9] Des exemples d’autres types bien connus sont les fonctions d’allègement des droits numériques, qui sont les plus téléphoniques. “, enregistreurs de frappe ainsi que rootkits, balises Web. Ces quatre catégories ne s’excluent généralement pas mutuellement et ont des tactiques similaires partout dans le traitement des réseaux et des appareils. [10] L’essentiel est d’installer une méthode, de la pirater, d’éviter la détection et de la supprimer en toute sécurité du multiniveau. [10]

Les logiciels espions sont principalement utilisés pour voler des informations et de la musique sur les déplacements des internautes sur Internet, et pour diffuser des publicités pop-up aux internautes.terneta. Lorsqu’un logiciel publicitaire est utilisé à des fins malveillantes, sa présence est généralement cachée à l’utilisateur et peut devenir difficile à détecter. Certains logiciels espions, tels que les keyloggers, peuvent être installés volontairement par le propriétaire associé à une entreprise partagée et/ou publique personnalisée pour surveiller les utilisateurs.

Bien que le terme « spyware » fasse référence à une application logicielle utilisée pour surveiller l’ordinateur d’un utilisateur absolu, les logiciels espions peuvent fonctionner pour plus qu’une simple surveillance. Les logiciels espions peuvent collecter presque tout type de données, y compris des informations personnelles telles que les habitudes de plongée sur Internet, les communications, les utilisateurs et les informations bancaires ou financières. Les logiciels espions peuvent également compromettre le contrôle d’un client sur un ordinateur en : – Installant un nouveau logiciel ou en redirigeant les navigateurs Web. Certains logiciels espions [11] peuvent modifier les paramètres de votre ordinateur et/ou désactiver les informations de connexion Internet lente.

Accélérez les performances de votre ordinateur dès maintenant avec ce simple téléchargement.

Les logiciels espions sont principalement divisés en quatre catégories : les logiciels publicitaires, les moniteurs système, les visiteurs, y compris le suivi Web, en plus des chevaux de Troie ; D’autres types notoires incluent des fonctionnalités de gestion des droits numériques qui appellent à la maison, des enregistreurs de frappe, des rootkits et des balises Web.

Il existe de nombreux types de logiciels espions tels que le vol de navigateur, les logiciels espions, les enregistreurs de clavier et bien d’autres. Chaque type de la plupart de ces programmes malveillants a sa propre technique de fonctionnement unique.

CoolWebSearch (CWS) CoolWebSearch peut voler : la recherche Internet, les pages d’espace et les autres paramètres d’Internet Explorer.Alligator (BOOST)180 Chercheur.Istbar / mise à jour.Transpondeur (vx2)Optimiseur Internet.BlazeFind.Chaud comme l’enfer