Nelle ultime settimane, alcuni lettori hanno riscontrato un noto bug di tipo Spyware. Diversi fattori possono causare questo problema. Potremo discuterne di seguito.

Approvato: Fortect

| |

Wikimedia Commons contiene contenuti multimediali relativi allo spyware. |

Sottocategorie

Questa categoria può includere le seguenti sottocategorie, 3 diverse in totale.

C

-

Approvato: Fortect

Fortect è lo strumento di riparazione PC più popolare ed efficace al mondo. Milioni di persone si affidano a milioni di persone per mantenere i loro sistemi in esecuzione veloci, fluidi e privi di errori. Grazie alla sua semplice interfaccia utente e al potente motore di scansione, Fortect trova e risolve rapidamente un'ampia gamma di problemi di Windows, dall'instabilità del sistema e problemi di sicurezza alla gestione della memoria e ai colli di bottiglia delle prestazioni.

- 1. Scarica Fortect e installalo sul tuo computer

- 2. Avvia il programma e fai clic su "Scansione"

- 3. Fai clic su "Ripara" per risolvere eventuali problemi rilevati

â da º Società di spyware… (4 P)

-

â – º Rimozione spywareâ € Ž (1 C, P)

-

â – º circa due programmi stalker … (7 pagine)

Pagine di categoria spyware

Questa categoria include le 67 pagine corrette, ovvero un totale di 67. Queste linee guida probabilmente non rifletteranno le modifiche recenti (maggiori informazioni).

- Spyware

Uno

- Agente.BTZ

- Coalizione anti-spyware

B

- Backdoor (computer)

- BonziBuddy

K

- C2.LOP

- Careto (malware)

- QI dell’operatore di telecomunicazioni

- Claria Corporation

- Percorso clic

- Il codice Shikar

- Cursore Cometa

- Controlla il computer e il protocollo Internet.

- ComputerCop

- Contro origine

- CoolWebSearch

- Spionaggio informatico

- Cybercollection

- Guerra cibernetica

- Cydoor

D

- Caracal nero

- DarkHotel

E

- Emcodec

- Attacco di qualsiasi cameriera malvagia

- Kit di manutenzione

F

- Fakesysdef

- Grande pescatore

- Fiamma (malware)

G

- Genio

- Gh0st RAT

- GhostNet

- Scatola di vetro

B

- Comando di hacking

- Bagno antirussamento

- Caster

Io

- Ottimizzatore Internet

K

- Registrazione dei tasti

L

- Elenco spyware

M

- Lanterna Magica (Software)

- Movieland

N

- NetTraveler

- Set di giochi NSA

Oh

- Onavo

P

- Patch (malware)

- Pegasus (spyware)

- Progetto Pegasus (indagine)

- PeopleOnPage

- Richiama a casa

- Farmacia

- Software che viola la privacy

R

- Ottobre rosso (malware)

- Rombertik

C

- La rete fantasma

- Shamun

- Shedun

- Sceriffo intelligente

- Spia dello sceriffo

- Software per stalker

- Elegante

D

- Piccolo Trojan bancario

- Cavallo di Troia (computer)

- Turla (malware)

X

- Agente X

- Xafecopy Trojan

- XXXDial

J

- Browser Yap

Io

- Tswangi

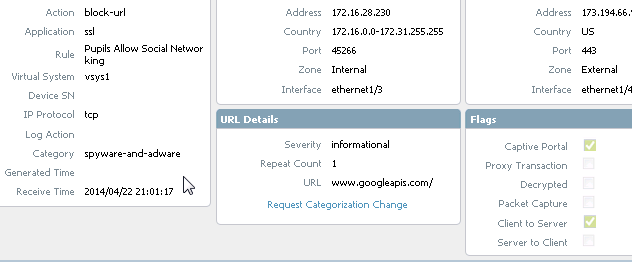

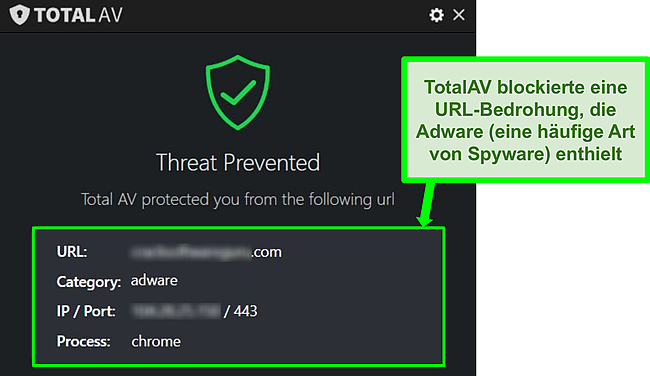

Lo spyware è un programma informatico dannoso che mira a raccogliere informazioni su uomini o, in alternativa, donne in un’organizzazione e inviarle a un’altra persona in un modo che potrebbe danneggiare l’utente. Ad esempio, violando il tuo livello o compromettendo la sicurezza del tuo dispositivo. Questo può accadere sia con programmi software dannosi che legittimi. I siti Web possono interferire con lo spyware, ad esempio tramite Internet. Anche i dispositivi hardware possono essere dolorosi. [1] Lo spyware è spesso associato e pubblicità e molti degli stessi problemi. Poiché lo stesso comportamento è così comune e non sarebbe dannoso, rilevare lo spyware è impegnativo. [2]

Cronologia

L’uso documentato iniziale del termine “spyware” risale ancora una volta al 16 ottobre 1995, in un breve articolo di Usenet che prendeva in giro il modello di business di Microsoft. [3] Lo spyware è stato il primo software grammaticale utilizzato per scopi di spionaggio. Tuttavia, all’inizio del 1999, il fondatore di Zone Labs Gregor Freund ha appreso del termine in un comunicato stampa relativo al firewall personale di ZoneAlarm. [4] Più tardi nel 1995, un genitore che utilizza ZoneAlarm ha appreso di questa fase per aiutare Reader Rabbit, un prodotto educativo pubblicizzato da Mattel per i bambini, a restituire segretamente i dati che Mattel può inviare nuovamente. [5] Da allora, lo spyware ha preso il suo posto in Sens.

Secondo uno studio scientifico condotto da AOL e, di conseguenza, dalla National Cybersecurity Alliance nel 2005, il 61% dei computer intervistati dagli utenti è stato infettato da spyware. Il 78% di sconto sugli utenti intervistati con spyware ha dichiarato di non essere a conoscenza della sua portata e il 91% ha affermato che questa azienda non è autorizzata a installare spyware. [6] Dal 2006, lo spyware è diventato una delle principali minacce alla sicurezza dei computer che eseguono sistemi operativi Microsoft Windows. I computer su cui è probabile che Internet Explorer (IE) sia il browser principale di solito sono particolarmente vulnerabili a tali attacchi nella posizione, non solo perché IE era esso stesso molto diffuso, ma anche perché è stato utilizzato, [7] Perché è strettamente integrato con Windows fornisce spyware per ottenere l’accesso a parti importanti più tipicamente associate a un sistema in esecuzione. [7] [8]

Prima che Internet Explorer 6 Service Pack (SP2) fosse rilasciato come parte di un service pack completo di Windows XP, il browser visualizzava automaticamente una finestra sostanzialmente appropriata per ciascun componente ActiveX su un sito Web specifico da installare. La combinazione dell’ignoranza degli utenti riguardo a questi cambiamenti, il presupposto di Internet Explorer secondo cui tutti i componenti ActiveX sono normalmente innocui, ha contribuito in modo significativo alla proliferazione che punta all’adware. Molti componenti spyware vengono segnalati per iniziare a utilizzare JavaScript, Internet Explorer e Windows per l’installazione richiedono la conoscenza o l’autorizzazione dell’utente.

Il registro di Windows contiene diverse voci che possono essere modificate che possono consentire l’esecuzione degli strumenti all’avvio automatico della rete del disco. Questo exploit può creare spyware per aggirare i tentativi di rimozione. Il malware di solito si connette in modo da accedere al registro da qualsiasi luogo consentito. Dopo l’avvio, lo spyware controlla periodicamente se questi ottimi collegamenti sono stati rimossi. In questo caso, questi tipi di persone verranno ripristinati automaticamente. Ciò garantisce che questo spyware venga eseguito ogni volta che le sneakers del sistema operativo, anche se la maggior parte delle connessioni (o relazioni al registro) vengono rimosse.

Presentazione

Lo spyware è sostanzialmente diviso in quasi quattro varianti: adware, monitor di sistema, monitoraggio, incluso il monitoraggio del pianeta, oltre ai trojan; [9] Esempi di altri tipi ben noti sono le funzioni di gestione dei diritti digitali, che sono comuni le più telefoniche. “, keylogger e rootkit, beacon basati sul web. Queste quattro categorie non sono reciprocamente specifiche e hanno tattiche simili nel trattare comunità e dispositivi online. [10] Base l’obiettivo è impostare un metodo, hackerarlo, eludere il rilevamento e rimuoverlo senza sforzo dalla rete. [10]

Lo spyware è scelto principalmente per rubare informazioni e tenere traccia delle azioni degli utenti Internet su Internet e per servire progetti pop-up a utenti Internet.terneta. Quando lo spyware viene utilizzato per scopi dannosi, la sua presenza viene solitamente nascosta all’utente e può essere difficile da scoprire. Alcuni spyware, come i keylogger, possono essere installati di propria iniziativa dal proprietario di un’organizzazione condivisa e/o di un computer pubblico per controllare gli utenti.

Sebbene il termine “spyware” si riferisca a un’applicazione di richiesta utilizzata per monitorare il computer di un utente, il malware può funzionare per qualcosa di più del semplice . Lo spyware può raccogliere quasi tutti i tipi di dati, comprese le informazioni personali come le routine di immersione su Internet, le comunicazioni, gli utenti e le informazioni bancarie o finanziarie. Lo spyware può anche compromettere il controllo di un utente su un buon computer solido: – Installando software aggiuntivo o browser web per tracciare i corsi. Alcuni spyware [11] possono potenzialmente alterare le impostazioni del computer e disabilitare le informazioni sulla connessione Internet lenta.

Accelera ora le prestazioni del tuo computer con questo semplice download.

Lo spyware è senza dubbio diviso principalmente in quattro tipi: adware, brani di sistema, visitatori incluso il monitoraggio del Web e Trojan; Altri tipi ben noti includono funzionalità di gestione dei diritti digitali che ci chiamano per telefono a casa, keylogger, rootkit e web beacon.

Esistono diversi tipi di spyware come il furto di browser, adware, registratori di tastiere e molti altri. Ogni tipo di questi programmi di formazione dannosi ha la propria tecnica operativa unica.

CoolWebSearch (CWS) CoolWebSearch può rubare: ricerche su Internet, pagine dello spazio e altre impostazioni di Internet Explorer.Alligatore (BOOST)180 Ricercatore.Istbar / aggiornamento.Trasponditore (vx2)Ottimizzatore di Internet.BlazeTrova.Caldo come un inferno