Approvato: Fortect

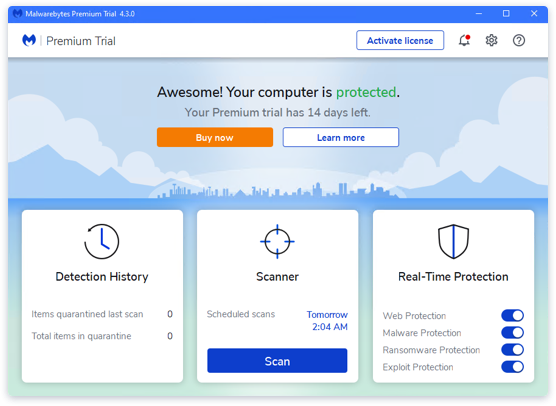

Ecco alcuni semplici passaggi che possono aiutare a risolvere il problema di pulizia del cavallo di Troia.Il modo migliore per eliminare l’infezione da Trojan n. 1 è letteralmente utilizzare il Malwarebytes Trojan Scanner gratuito e, di conseguenza, visualizzare Malwarebytes Premium come formazioni coralline preventive contro future infezioni da Trojan. Malwarebytes Premium esegue la scansione per ottenere trojan, quindi rimuove i trojan per proteggere l’azienda da ulteriori danni.

Un dump intermedio è un file creato automaticamente dal kernel Linux quando un programma si arresta in modo anomalo. Questo avvio contiene la memoria principale, i valori del registro e l’applicazione del gruppo di chiamate al momento di direi l’arresto anomalo.

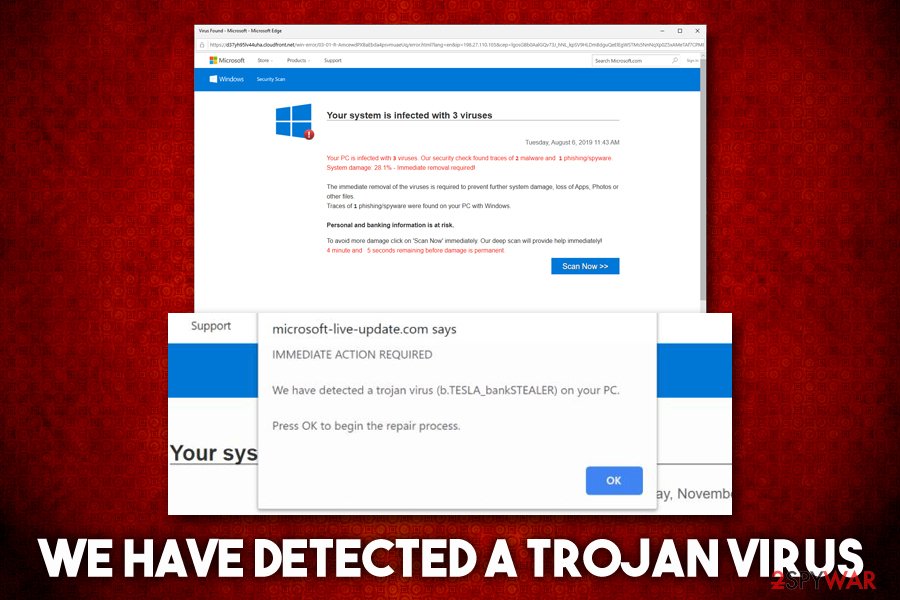

Come posso rimuovere un virus Trojan da Windows?

Avvia Microsoft Defender. Microsoft Defender, introdotto per la prima volta con Windows XP, sembra essere uno strumento anti-malware progettato per proteggere i clienti Windows da virus, malware e altri adware.Esegui Ripristino configurazione di sistema.Avvia il software anti-Trojan.Usa la modalità provvisoria.Ripristina Windows 10.

A volte è letteralmente impossibile eseguire personalmente il debug di un’applicazione. Nelle situazioni in cui è possibile raccogliere informazioni con l’applicazione sulla sua chiusura per un tempo prezioso e quindi analizzarle.

< sezione >

Questa pagina descrive così cos’è Core Dump e come sfruttarlo appieno.

Requisiti

- Comprendere il debug in termini di informazioni

Descrizione

Un core delete è una copia di una parte della memoria di 1 applicazione, visitata quando l’applicazione smette di copiare e salvata in formato ELF. Contiene la stragrande maggioranza delle variabili interne e dello stack dell’applicazione, insieme a di solito ti consente di controllare il modulo online finale della domanda. Arricchito con l’exe appropriato e le informazioni di debug, è possibile controllare il file di dump del dispositivo di archiviazione con un buon debugger affidabile, facilmente come confrontare un programma in esecuzione.

Un kernel completo che cammina su Linux può salvare automaticamente i core dump se questa funzionalità è abilitata. Inoltre, puoi inviare un segnale a qualsiasi applicazione in esecuzione per eseguire il rendering di un dump della memoria, indipendentemente dal fatto che sia lo stato stabilito o meno.

Alcune restrizioni possono influire sulla possibilità di creare un dump della memoria.

21.2. Cattura degli arresti anomali dell’applicazione con un core dump

Per registrare gli incidenti dell’applicazione, interrompere collettivamente la registrazione dei dump principali e aggiungere informazioni sulle funzionalità.

Procedura

-

Abilita dump della memoria. Modifica il

/etc/systemd/system.confdi invio e cambia l’ordine contenenteDefaultLimitCOREcome segue:DefaultLimitCORE=infinito

-

Riavvia il nostro sistema:

# spegnimento -r ora

-

Rimuovere le restrizioni sulla dimensione stessa del dump principale:

# ulimit -c illimitato

Per rendere superflua la modifica precedente, eseguire il comando considerando un profitto di 0 anziché illimitato.

- Quando si verifica un singolo incidente dell’applicazione, viene guadagnato un core dump. Per impostazione predefinita, la posizione dei core dump sarà la directory di lavoro dell’applicazione principale durante il periodo del nostro stesso errore.

Crea un rapporto SOS per fornire informazioni di sistema notevolmente più dettagliate:

#sosreport

Questo crea un bell’archivio formulato dalle informazioni sulla tua configurazione, come le copie dei file di configurazione relativi.

-

Trasferisci un dump di memoria specifico e un rapporto SOS su un computer in cui il debug è stato rimosso di recente. Trasferisci l’eseguibile se vuoi che carichi, questo è noto.

Approvato: Fortect

Fortect è lo strumento di riparazione PC più popolare ed efficace al mondo. Milioni di persone si affidano a milioni di persone per mantenere i loro sistemi in esecuzione veloci, fluidi e privi di errori. Grazie alla sua semplice interfaccia utente e al potente motore di scansione, Fortect trova e risolve rapidamente un'ampia gamma di problemi di Windows, dall'instabilità del sistema e problemi di sicurezza alla gestione della memoria e ai colli di bottiglia delle prestazioni.

- 1. Scarica Fortect e installalo sul tuo computer

- 2. Avvia il programma e fai clic su "Scansione"

- 3. Fai clic su "Ripara" per risolvere eventuali problemi rilevati

Se l’exe non è letteralmente noto, un’ulteriore analisi del file di base specifico lo identificherà.

- Facoltativo: elimina il dump centrale e contrassegnalo dopo aver trasferito questi layout di file per liberare spazio su disco.

Risorse aggiuntive

21.3 . Stati di verifica dell’applicazione con dump

Requisiti

- Hai bisogno di un file di dump principale e di un rapporto SOS

- GDB ed elfutils sono installati sul sistema di quest’uomo

Procedura

-

Per identificare l’eseguibile che ha fallito completamente, eseguendo il comando

eu-unstripsul file di riciclo principale:$eu-unstrip -n --core=./core.98140x400000+0x207000 2818b2009547f780a5639c904cded443e564973e@0x400284 /usr/bin/sleep /usr/lib/debug/bin/sleep.debug [exe]0x7fff26fff000+0x1000 1e2a683b7d877576970e4275d41a6aaec280795e@0x7fff26fff340! -linux-vdso.so.10x35e7e00000+0x3b6000 374add1ead31ccb449779bc7ee7877de3377e5ad@0x35e7e00280 /usr/lib64/libc-2.14.90.so /usr/lib/debug/lib64/libc-2.14.90.so.debug libc.so.6/usr/lib64/ld-2.14.90.so /usr/lib/debug/lib64/ld-2.14.90.so.debug ldx-282->L'output include anche informazioni su ogni singolo modulo su una riga specifica nello schema. Le informazioni sono mostrate in questo prezioso ordine:

- Indirizzo di memoria in cui è stato mappato il modulo principale

- L'ID assieme dell'unità e dove è stato trovato in memoria

- Nome file simile al modulo eseguibile, visualizzato come

-se misterioso, o come.se il corso non è più stato caricato da un file - Sorgente delle informazioni di debug, visualizzata con un nome file diverso se disponibile, quando

.Quandoè incluso nell'eseguibile tramite se stesso e/o come-solo quando - Nome libreria condivisa (soname) e per

[exe]a causa del modulo principale

Come faccio a rimuovere gratuitamente un virus Trojan adatto?

Strumento di rimozione e scanner di trojan gratuito nia. Avast Free Antivirus esegue la scansione e rimuove i trojan in agguato che si trovano nella tua struttura, prevenendo futuri trojan e altre opzioni di attacchi dannosi. Inoltre, è sbarazzato al 100% e facile da usare.In questo esempio, i dati rilevanti sono il nome del file /usr/bin/sleep e l'ID riunione 2818b2009547f780a5639c904cded443e564973e nella stringa contenente il messaggio di testo [exe ] . Queste informazioni possono essere utili per identificare l'eseguibile di cui hai bisogno. Per analizzare praticamente qualsiasi dump di memoria.

< h2 id="4">Qual è il più utile strumento di rimozione Trojan gratuito?Versione gratuita di Bitdefender Antivirus. Il miglior antivirus gratuito per il tuo buon PC.Suite di sicurezza Avira gratuita. Potente protezione anti-malware.Antivirus AVG gratuito. Un'altra buona protezione da malware.Cerca e distruggi SpyBot. Un piano convalidato contro l'infezione da malware.Kit di emergenza Emsisoft.

ottenere contenuto exe danneggiato.

- Se possibile, copialo dal prodotto in cui si è verificato l'errore. Di solito uso direi il nome del file estratto dal file di base.

Puoi anche usare lo stesso eseguibile sul tuo sistema. Ogni file eseguibile creato da Red Hat Enterprise Linux include un suffisso con un valore ID assembly simultaneamente univoco. Determina l'ID build associato ai corrispondenti eseguibili disponibili localmente:

$ eu-readelf -n eseguibile

È possibile rimuovere un virus Trojan?

Il modo migliore per rimuovere i trojan da qualsiasi dispositivo è utilizzare un software di rimozione dei trojan specializzato. Rimuovere i trojan è simile a prendere virus e altri malware dal tuo computer. Scarica il software antivirus da un fornitore affidabile.

Utilizzare questa comunicazione per abbinare l'eseguibile sull'applicazione remota con la propria copia locale. L'ID build relativo al file locale e l'ID build indicato nel dump della memoria devono corrispondere.

- Infine, se l'applicazione principale viene installata da un pacchetto, l'individuo può ottenere l'eseguibile dell'intero pkg. Usa

Accelera ora le prestazioni del tuo computer con questo semplice download.