Zatwierdzono: Fortect

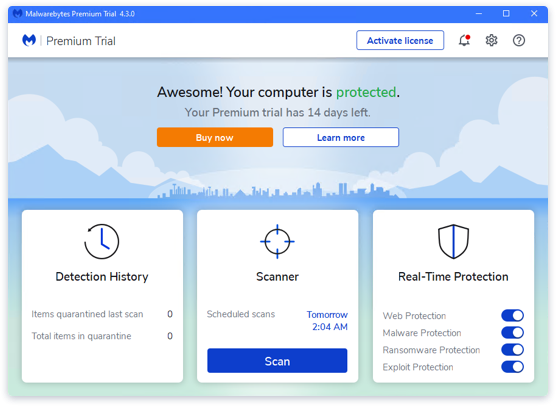

Oto kilka prostych kroków, które mogą pomóc w rozwiązaniu konkretnego problemu z czyszczeniem konia trojańskiego.Najlepszym sposobem na pozbycie się infekcji trojańskiej nr 1 jest użycie bezpłatnego skanera trojanów Malwarebytes, a następnie przeglądanie Malwarebytes Premium jako bariery ochronnej przed przyszłymi infekcjami trojanami. Malwarebytes Premium działa na trojany, a następnie usuwa trojany, aby zapobiec dalszym szkodom dla firmy.

Zrzut ab to plik automatycznie tworzony za pomocą jądra Linuksa w przypadku awarii programu. Ten plik zawiera pamięć główną, wartości rejestru, a także grupę wywołań aplikacji w momencie jej awarii.

Jak utworzyć usuwam wirusa trojańskiego z systemu Windows?

Uruchom program Microsoft Defender. Microsoft Defender, po raz pierwszy wprowadzony w systemie Windows XP, to narzędzie chroniące przed złośliwym oprogramowaniem, które pomaga chronić użytkowników systemu Windows przed wirusami, złośliwym oprogramowaniem i alternatywnym oprogramowaniem reklamowym.Uruchom przywracanie systemu.Uruchom oprogramowanie antytrojańskie.Użyj trybu awaryjnego.Zresetuj system Windows 10.

Czasami bezpośrednie debugowanie zadania jest dosłownie niemożliwe. W sytuacjach, w których możesz zebrać materiał o aplikacji dotyczący jej zamknięcia na moment funkcjonalny, a następnie go przeanalizować.

< sekcja>

Ta strona szczegółowo opisuje, czym jest zrzut rdzenia i jak go obsługiwać.

Wymagania

- Zrozumienie debugowania pod kątem informacji

Opis

Wewnętrzny zrzut to kopia części ze względu na pamięć aplikacji, odwiedzana, gdy aplikacja zabrania pracy i zapisywana w formacie ELF. Daje większość problemów wewnętrznych i stosu aplikacji i zwykle pozwala sprawdzić ostatnią formę aplikacji. Wzbogacony o najlepsze informacje wykonywalne i debugujące, można sprawdzić cały plik zrzutu pamięci za pomocą dobrego, wydajnego debuggera, podobnie jak porównywanie działającego programu.

Wypełnione jądro działające w systemie Linux może automatycznieZapisywać zrzuty pamięci, zakładając, że ta funkcja jest włączona. Ponadto wyślesz sygnał do dowolnej uruchomionej aplikacji, która może wygenerować zrzut pamięci, niezależnie od tego, czy jest to jakiś bieżący stan, czy nie.

Niektóre ograniczenia mogą mieć wpływ na możliwość tworzenia zrzutu pamięci.

21.2. Przechwytywanie awarii aplikacji za pomocą zrzutu pamięci

Aby rejestrować awarie aplikacji na iPhone’a, wspólnie przestań rejestrować zrzuty pamięci i publikuj fakty dotyczące systemu.

Procedura

-

Włącz zrzuty pamięci. Edytuj katalog

/etc/systemd/system.confi zmień kolejność zawierającąDefaultLimitCOREw następujący sposób:DefaultLimitCORE=nieskończony

-

Zrestartuj nasz system:

# zamknięcie -r teraz

-

Usuń ograniczenia dotyczące rozmiaru głównego zrzutu:

# ulimit -deborah nieograniczona

Aby cofnąć poprzednią zmianę, uruchom sprzedaż za z zyskiem 0 zamiast nieograniczonej.

- W przypadku wystąpienia incydentu dotyczącego aplikacji zwykle generowany jest zrzut podstawowy. Domyślnie lokalizacja głównych miejsc jest katalogiem roboczym głównego wykorzystania w momencie naszej awarii.

Utwórz raport SOS, aby móc dostarczyć bardziej szczegółowe informacje o systemie:

#sosreport

Tworzy to ładne repozytorium zawierające informacje o Twojej konfiguracji, takie jak reprodukcje plików konfiguracyjnych.

-

Przenieś określony zrzut pamięci w połączeniu z raportem SOS na komputer, na którym debugowanie zostało zakończone i usunięto. Przenieś plik wykonywalny, jeśli chcesz go załadować, jest to znane.

Zatwierdzono: Fortect

Fortect to najpopularniejsze i najskuteczniejsze narzędzie do naprawy komputerów na świecie. Miliony ludzi ufają, że ich systemy działają szybko, płynnie i bez błędów. Dzięki prostemu interfejsowi użytkownika i potężnemu silnikowi skanowania, Fortect szybko znajduje i naprawia szeroki zakres problemów z systemem Windows - od niestabilności systemu i problemów z bezpieczeństwem po zarządzanie pamięcią i wąskie gardła wydajności.

- 1. Pobierz Fortect i zainstaluj na swoim komputerze

- 2. Uruchom program i kliknij „Skanuj”

- 3. Kliknij „Napraw”, aby naprawić znalezione problemy

Jeśli jego plik wykonywalny nie jest dosłownie znany, dalsza analiza związana z plikiem podstawowym pozwoli go zidentyfikować.

- Opcjonalnie: Usuń ogólny zrzut serca i oznacz go po przesłaniu danych dotyczących typów plików, aby zwolnić miejsce na dysku CD.

Zasoby dodatkowe

21.3 . Stany weryfikacji aplikacji ze zrzutem

Wymagania

- Potrzebujesz pliku zrzutu pamięci i nowego raportu SOS

- GDB i elfutils są zainstalowane na lub być może w systemie

Procedura

-

Aby zidentyfikować plik wykonywalny, który nie powiódł się poprawnie, uruchom polecenie

eu-unstripw głównym pliku rzutu:$eu-unstrip -n --core=./core.98140x400000+0x207000 2818b2009547f780a5639c904cded443e564973e@0x400284 /usr/bin/sleep /usr/lib/debug/bin/sleep.debug [exe]0x7fff26fff000+0x1000 1e2a683b7d877576970e4275d41a6aaec280795e@0x7fff26fff340! -linux-vdso.so.10x35e7e00000+0x3b6000 374add1ead31ccb449779bc7ee7877de3377e5ad@0x35e7e00280 /usr/lib64/libc-2.14.90.so /usr/lib/debug/lib64/libc-2.14.90.so.debug libc.so6./usr/lib64/ld-2.14.90.so /usr/lib/debug/lib64/ld-2.14.90.so.debug ldx-282->Wynik zawiera informacje o każdym pojedynczym module w kompletnej osobnej linii w schemacie. Informacje często są wymienione w tej wartościowej kolejności:

- Adres pamięci, pod którym dokładnie zmapowany został moduł

- Identyfikator zespołu zazwyczaj modułu i miejsce jego znalezienia z powrotem pamięci

- Nazwa pliku modułu wykonywalnego, wyświetlana jako

-, jeśli nieznana, lub jako., jeśli kurs nie został załadowany z pliku - Źródło wglądu w debugowanie, wyświetlane pod inną nazwą pliku, jeśli jest dostępne, w

.Kiedyjest zawarte w pliku wykonywalnym samodzielnie i/lub jako-tylko gdy - Rozpoznawanie biblioteki współdzielonej (soname) lub

[exe]ze względu na moduł główny

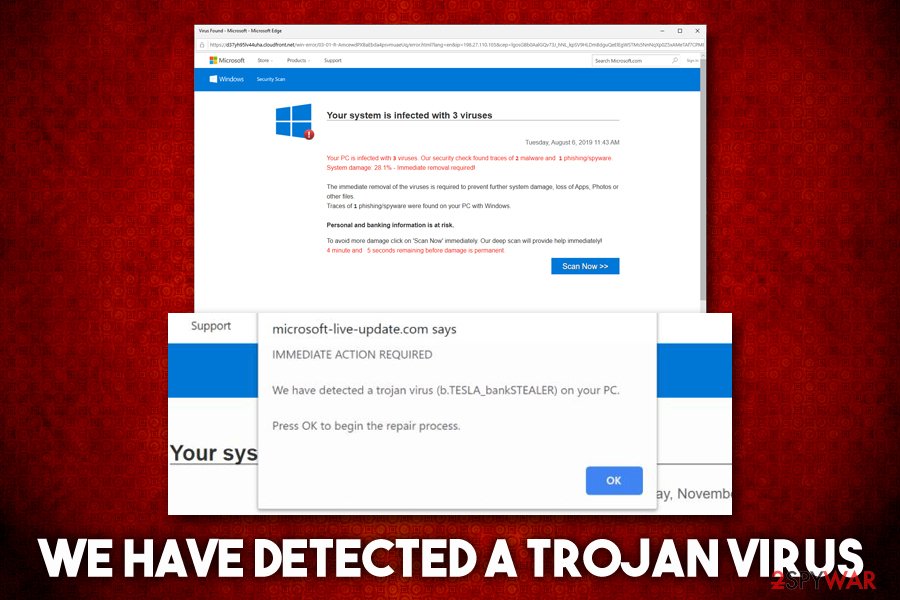

Jak mogę bezpłatnie usunąć trojana opryszczkowego?

Darmowy skaner trojanów i narzędzie do usuwania. Avast Free Antivirus skanuje i usuwa trojany ukryte w Twoim obiekcie, zapobiegając przyszłym trojanom i innym rodzajom złośliwych ataków. Co więcej, w 100% darmowy i łatwy w użyciu.W tym przykładzie nowe ważne dane to nazwa pliku /usr/bin/sleep i identyfikator każdego zestawu 2818b2009547f780a5639c904cded443e564973e w ciągu zawierającym ten tekst [exe ] . Te informacje z pewnością pomogą Ci zidentyfikować plik wykonywalny, którego potrzebujesz. Do oceny zrzutu pamięci.

< h2 id="4">Co to za najlepszy darmowy program do usuwania trojanów?Darmowa wersja Bitdefender Antivirus. Najlepszy darmowy program antywirusowy dla twojego dobrego komputera.Darmowy pakiet bezpieczeństwa Avira. Potężna ochrona przed złośliwym oprogramowaniem.Darmowy trojan AVG. Kolejna dobra ochrona przed złośliwym oprogramowaniem.Wyszukaj i zniszcz SpyBot. Ustalony plan przeciwko infekcji złośliwym oprogramowaniem.Zestaw ratunkowy Emsisoft.

uzyskać szkodliwą zawartość wykonywalną.

- Jeśli to możliwe, skopiuj go z systemu, w którym wystąpiła awaria. Zwykle używaj nazwy pliku osoby wyodrębnionej z pliku podstawowego.

Możesz również użyć identycznego pliku wykonywalnego w odniesieniu do swojego systemu. Każdy plik wykonywalny utworzony przez Red Hat Enterprise Linux zawiera sufiks, który ma każdą unikalną wartość identyfikatora zespołu. Określ identyfikator uprawy powiązany z odpowiednim lokalnie, który możesz znaleźć w plikach wykonywalnych:

$ eu-readelf -n plik wykonywalny

Czy można usunąć odpowiedniego wirusa trojańskiego?

Najlepszym sposobem na zmniejszenie liczby trojanów z dowolnego urządzenia jest użycie oprogramowania do usuwania trojanów chemicznych. Usuwanie trojanów jest podobne do usuwania wirusów i innego złośliwego oprogramowania z Twojej osoby. Pobierz oprogramowanie antywirusowe od zaufanego dostawcy.

Użyj tych z kolei informacji, aby dopasować plik wykonywalny w oddzielnym systemie do kopii lokalnej. Identyfikator kompilacji pliku lokalnego i identyfikator kompilacji określony w zrzucie pamięci muszą być zgodne.

- Wreszcie, jeśli aplikacja jest instalowana z pakietu, jeden konkretny klient może otrzymać plik wykonywalny całego pakietu. Użyj

Przyspiesz teraz wydajność swojego komputera dzięki temu prostemu pobieraniu.