Nas últimas semanas, algum mercado encontrou um bug bem conhecido em sua categoria de Spyware. Vários fatores podem causar essa desvantagem. Discutiremos isso abaixo.

Aprovado: Fortect

Subcategorias

Esta categoria inclui as seguintes subcategorias, 3 diferentes enquanto no total.

C

-

Aprovado: Fortect

Fortect é a ferramenta de reparo de PC mais popular e eficaz do mundo. Milhões de pessoas confiam nele para manter seus sistemas funcionando de forma rápida, suave e livre de erros. Com sua interface de usuário simples e mecanismo de verificação poderoso, o Fortect localiza e corrige rapidamente uma ampla gama de problemas do Windows, desde instabilidade do sistema e problemas de segurança até gerenciamento de memória e gargalos de desempenho.

- 1. Baixe o Fortect e instale-o em seu computador

- 2. Inicie o programa e clique em "Digitalizar"

- 3. Clique em "Reparar" para corrigir quaisquer problemas encontrados

â – º Empresas de spyware… (4 P)

-

â – º Remoção de spywareâ € Ž (1 C, P)

-

â – º vinte e dois programas stalker … (7 páginas)

Páginas de categoria de spyware

Esta categoria inclui as sessenta e sete páginas corretas, finalmente de um total de sessenta e sete. Esta lista provavelmente não refletirá os ajustes recentes (mais informações).

- Spyware

Um

- Agent.BTZ

- Coalizão Anti-Spyware

B

- Backdoor (computador)

- BonziBuddy

K

- C2.LOP

- Careto (malware)

- QI do driver de telecomunicações

- Claria Corporation

- Caminho do clique

- O código Shikar

- Cursor do cometa

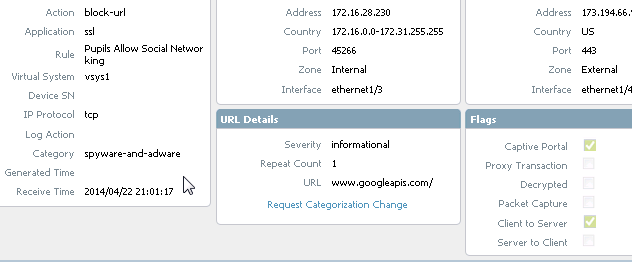

- Verifique se você vê o endereço do computador e o protocolo da Internet.

- ComputerCop

- Contra vírus

- CoolWebSearch

- Espionagem cibernética

- Cybercollect

- Cyberwar

- Cydoor

D

- Caracal preto

- DarkHotel

E

- Emcodec

- Ataque da empregada malvada

- Equipamento de manutenção

F

- Fakesysdef

- Grande pescador

- Flame (malware)

G

- Genius

- Gh0st RAT

- GhostNet

- Caixa de vidro

B

- Comando de hackeamento

- Banho anti-ronco

- Caster

Eu

- Otimizador de Internet

K

- Notas de pressionamento de tecla

L

- Lista de spyware

M

- Lanterna mágica (software)

- Movieland

N

- NetTraveler

- Conjunto de jogos NSA

Oh

- Onavo

P

- Patch (malware)

- Pegasus (spyware)

- Projeto Pegasus (investigação)

- PeopleOnPage

- Ligue para casa

- Farmácia

- Software que infringe a privacidade

R

- Outubro Vermelho (malware)

- Rombertik

C

- The Phantom Web

- Shamun

- Shedun

- Smart Sheriff

- Espião do xerife

- Stalker pc

- Elegante

D

- Cavalo de Troia para pequenos bancos

- Cavalo de Tróia (computador)

- Turla (malware)

X

- Agente X

- Trojan Xafecopy

- XXXDial

J

- Navegador Yap

Eu

- Tswangi

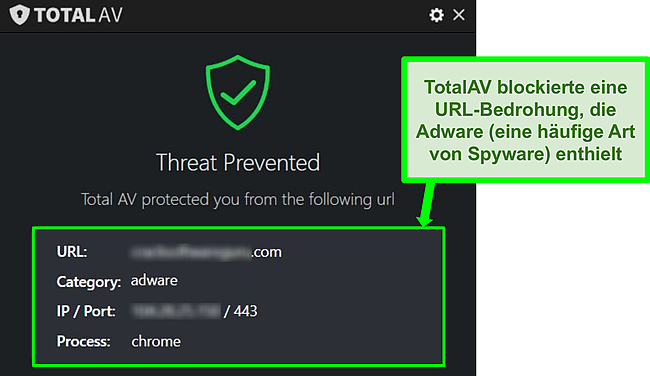

O spyware é, sem dúvida, um software malicioso que visa coletar informações sobre o assunto de homens ou mulheres em uma organização e passá-las para outra pessoa de uma forma que prejudique o usuário. Por exemplo, quebrando sua privacidade ou comprometendo a segurança do seu próprio dispositivo. Isso pode acontecer com software malicioso e, portanto, legítimo. Os sites podem interferir no spyware, por exemplo, na Internet. Além disso, os dispositivos de hardware podem ser afetados. [1] O spyware é muitas vezes associado a anúncios e a muitos dos problemas correspondentes. Como o mesmo comportamento é amplamente usado e não pode ser prejudicial, a detecção de spyware é muito difícil. [2]

História

O primeiro uso documentado do período “spyware” data de 16 de outubro de 1995, no curto artigo da Usenet que zomba do modelo de organização de negócios da Microsoft. [3] Spyware foi antes de tudo o software gramatical usado para fins de espionagem. No entanto, encontrado no início de 2000, o fundador da Zone Labs, Gregor Freund, leu sobre o termo em um comunicado à imprensa para muitos firewalls pessoais da ZoneAlarm. [4] Mais tarde em 2001, um pai usando o ZoneAlarm aprendeu com relação a esse fato para ajudar o Reader Rabbit, um produto acadêmico comercializado para crianças pela Mattel, secretamente dados de declaração de impostos que a Mattel pode reenviar. [5] Desde então, o spyware tomou seu lugar em Sens.

De acordo com um estudo científico conduzido apenas pela AOL e pela National Cybersecurity Alliance em 2003, 61% dos computadores dos usuários pesquisados estavam infectados quando se trata de spyware. 78% dos usuários pesquisados com spyware afirmam não ter conhecimento de sua escala, e 91% disseram que não tinham permissão para instalar spyware. [6] Desde 2006, o spyware se tornou definitivamente uma das principais ameaças à segurança de computadores com sistemas operacionais Microsoft Windows. Os computadores nos quais o Internet Explorer (IE) é provavelmente o navegador mais significativo são particularmente vulneráveis a esses ataques localizados no mercado, não apenas porque o IE foi primeiro generalizado, mas também porque foi usado, [7] < / sup> Por estar intimamente integrado agora com o Windows, permite que o spyware obtenha acesso a partes poderosas de um sistema em execução. [7] [8]

Antes do Internet Explorer 6 Service Pack 2 (SP2) ser lançado como parte de um service pack do Windows XP, o navegador exibia instantaneamente uma janela apropriada para cada aditivo ActiveX no qual um site específico deveria ser instalado. A combinação da ignorância dos usuários sobre esses tipos de mudanças e a suposição do Internet Explorer de que todos os componentes ActiveX são inofensivos contribuíram significativamente para essa proliferação de adware. Muitos componentes de spyware usam JavaScript, Internet Explorer e Windows para instalação sem o conhecimento ou permissão do usuário.

O Registro do Windows contém várias entradas que podem ser alteradas para permitir que ferramentas sejam executadas quando o sistema de disco principal for inicializado automaticamente. Essa exploração também pode criar spyware para contornar as tentativas de remoção. O malware como regra geral se conecta ao registro de onde quer que seja permitido. Após a inicialização, o spyware verifica periodicamente se esses links foram removidos. Nesse caso, eles serão restaurados automaticamente. Isso tende a garantir que o spyware seja executado sempre que o sistema cirúrgico for inicializado, mesmo que a maioria das associações (ou conexões com o registro) seja removida.

Apresentação

O spyware é basicamente dividido em quase quatro tipos: adware, monitores de sistema, rastreamento, incluindo rastreamento de planetas e cavalos de Tróia; [9] Exemplos entre outros tipos bem conhecidos são os aplicativos de gerenciamento de direitos digitais, que são os mais telefônicos. “, keyloggers como rootkits, web beacons. Essas quatro categorias definitivamente não são mutuamente exclusivas e têm táticas semelhantes ao dirigir embriagado com redes e dispositivos. [10] Básico o objetivo é instalar um método, hackea-lo, evadir-se dos detectores e removê-lo da rede com segurança. [10]

O spyware pode ser descrito como usado principalmente para roubar informações e rastrear os movimentos dos usuários da Internet na Internet e para preparar anúncios pop-up para os usuários da Internet.terneta. Quando o spyware é normalmente usado para fins maliciosos, sua presença é regularmente escondida do usuário e pode ser difícil de detectar. Alguns spywares, como keyloggers, podem ser instalados voluntariamente pelo proprietário de uma boa empresa compartilhada e / ou computador público como forma de monitorar os usuários.

Embora o termo “spyware” se refira a um aplicativo de software usado para monitorar o computador de um visitante, o spyware pode funcionar para mais do que um simples monitoramento. O spyware pode coletar quase qualquer tipo especial de dados, incluindo informações pessoais, como vastos hábitos de mergulho, comunicações, usuários e informações bancárias ou econômicas. O spyware também pode comprometer o controle de um usuário sobre um computador: – Instalando aplicativos adicionais ou redirecionando navegadores da web. Certos programas espiões [11] podem alterar as configurações do seu computador e eliminar informações lentas de conexão com a Internet.

Acelere o desempenho do seu computador agora com este simples download.O spyware é principalmente dividido em quatro tipos: malware, monitores de sistema, visitantes, incluindo rastreamento da Web e cavalos de Tróia; Outros tipos notórios incluem qualidades de gerenciamento de direitos digitais que chamam de casa, keyloggers, rootkits e enormes web beacons.

Existem vários tipos de spyware, como roubo de navegador, adware, gravadores de sintetizador e muitos outros. Cada tipo de programas maliciosos desse tipo tem sua própria técnica de pilotagem exclusiva.

CoolWebSearch (CWS) CoolWebSearch pode roubar: pesquisa na Internet, páginas espaciais e outras configurações do Internet Explorer.Jacaré (BOOST)180 Pesquisador.Istbar / atualização.Transponder (vx2)Otimizador de Internet.BlazeFind.Quente pela razão daquele inferno